近年来,高新技术数字经济快速发展,数字化转型成为各个行业高质量发展的重要引擎和创新路径。网络安全作为数字化建设的安全基石,却面临着网络安全人才缺口不断攀升的直接挑战。各安全公司依托自己网络安全经验的人才优势向客户提供各类安全服务,最常见的就是安全托管和重保安全。

安全托管服务与重保安全服务都是为客户提供安全服务,这两者有啥区别呢?

一、安全托管服务

安全托管服务(Managed Security Service,MSS),是由Gartner于2011年提出,简单来讲,即网络安全厂商通过自身的安全运营服务,包括人员、工具、平台等,为其用户提供7*24小时的安全托管服务。MSS安全托管服务最直接的目的,就是解决用户自身安全能力不足的问题,将专业的事情交给专业的人来做。说白了其实就是企业将自身的安全运营外包给有能力的安全厂商,解决自身安全运营能力不足的问题。

二、重保安全服务

重保安全服务(Cybersecurity in Important Period, CIP),是指在特殊时期(如HVV等)、重要活动(如两会等)、重大节日(如国庆等)期间为用户构建全方面的重要敏感时期的安全保障服务。保障网络基础设施、重点网站和业务系统安全,提供全方位的安全防守建设咨询以及事前、事中、事后的全面安全建设托管服务,确保企业客户的业务系统能够在重大活动期间安全平稳运行。

三、安全托管服务与重保安全服务的区别

从安全托管服务与重保安全服务的概念和定义上,个人理解安全托管服务与重保安全服务还是有所区别的。

一般来说,安全托管服务(MSS)服务侧重于管理和运营,以保障企业IT业务稳定运行为目的,主要是日常的安全运营。而重保安全更接近实战化主要侧重于重保期间的防护值守,有重点的企业客户的业务系统能够在重大活动期间安全平稳运行。

拿平时我们见到社会安保来类比,日常安全运营就是我们平时看到的日常治安巡逻;重保就是比如国庆期间、两会其间有针对性的加大安保防范力度如特警武装上岗执勤、某些重要场所限制人流、加强舆情监控等必要的防控手段。

- 从具体的服务内容来看:

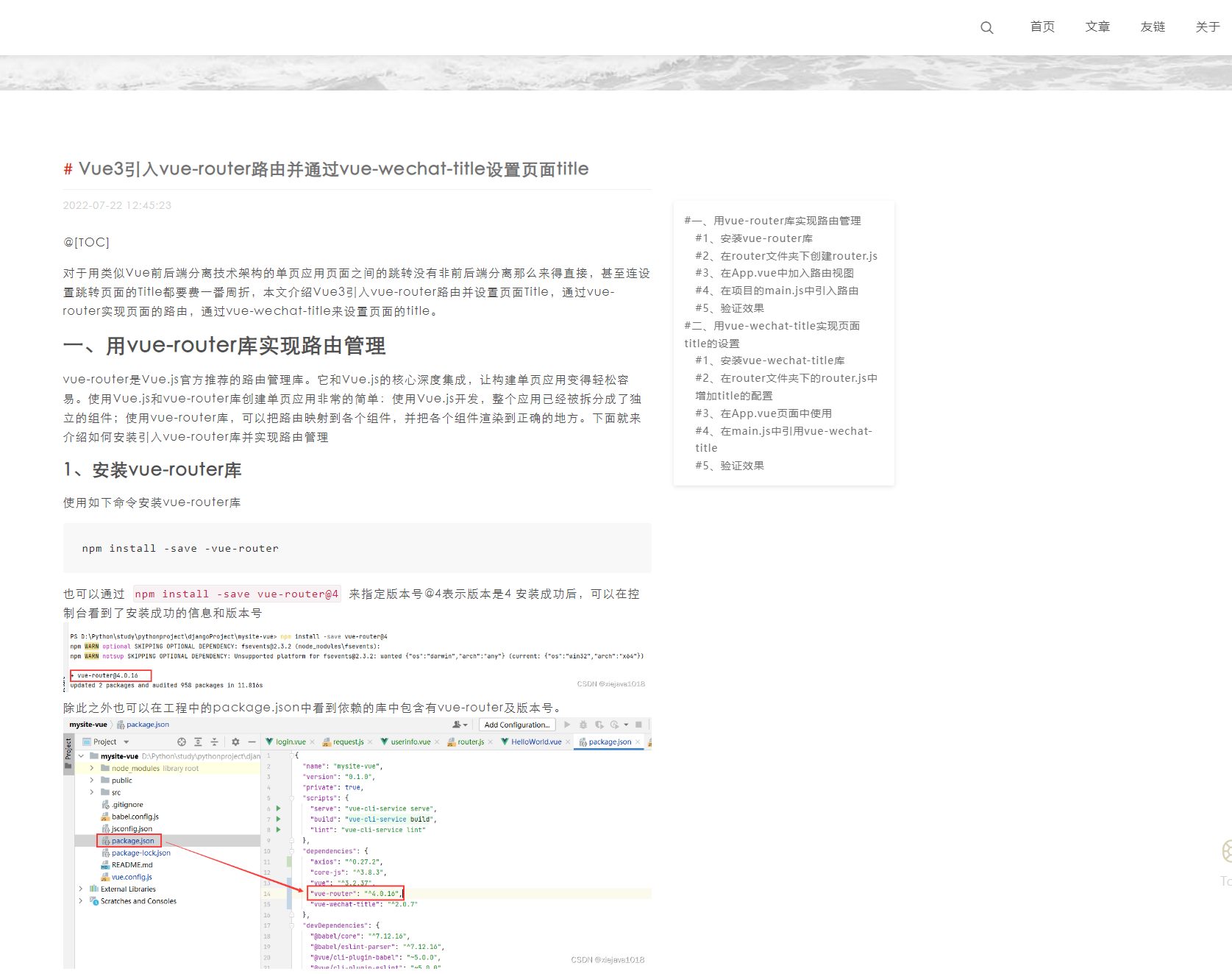

安全托管服务主要是日常安全运营相关的内容如:资产的定期梳理、暴露面的检测、定期的漏扫、漏扫后的安全加固整改、安全监测、事件协助处置、安全策略定期优化等。

重保安全服务主要是针对重保时期有重点的安全保障更贴近实战化如:准备阶段的资产清查、暴露面识别、暴露面收敛等;重保初期的重点系统(或靶标系统)专项加固、情报收集、攻击阻断演练等;重保阶段的安全事件分析、响应处置、溯源反制、防守报告等。

- 从人员配置来看:

重保安全服务的人员配置不管是从人员数量还是个人网络安全专业水平来看都要比安全托管服务的高。一般来说重保安全服务的核心人员都会要求有攻防对抗能力。可以想像一下普通安保人员与武装特警的区别。

博客地址:http://xiejava.ishareread.com/

关注:微信公众号,一起学习成长!